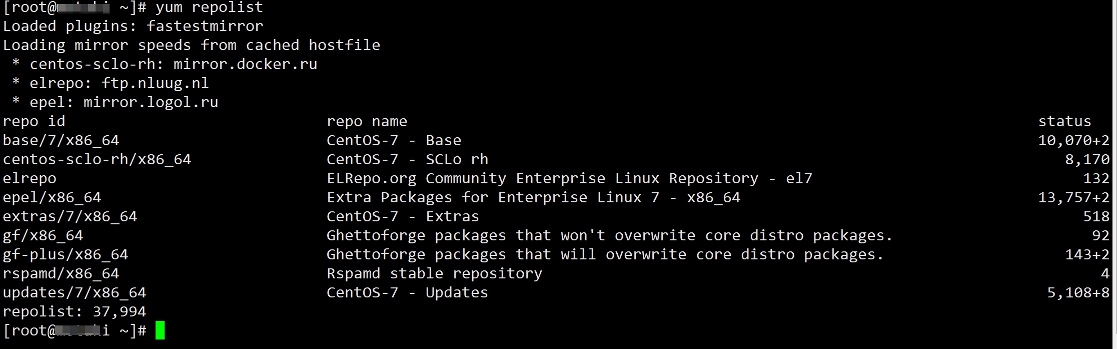

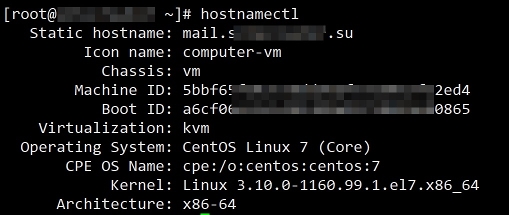

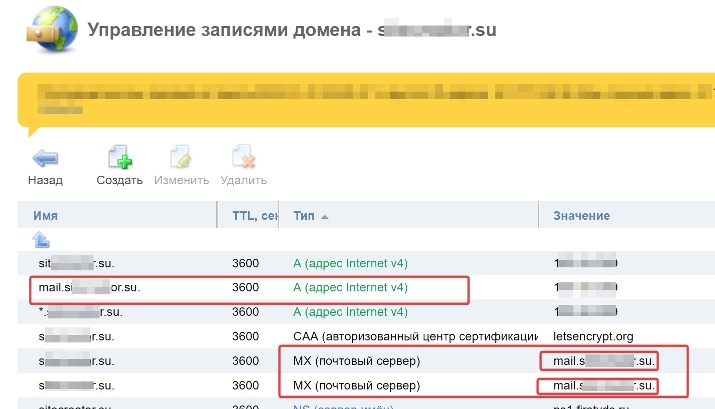

Рассмотрим настройку почты на примере ОС Centos 7 (актуальна на данный момент Centos 7.9 ) и панели управления aaPanel версии 6.8.29 (6.8.35 или новее).

Стоит заметить, что в aaPanel работа с почтой представлена на довольно примитивном уровне, для одного домена и одного или двух-трех почтовых ящиков в принципе годится, функционала будет достаточно или почти достаточно.

"Почтовый сервер" в aaPanel состоит из 3-х сервисов/серверов:

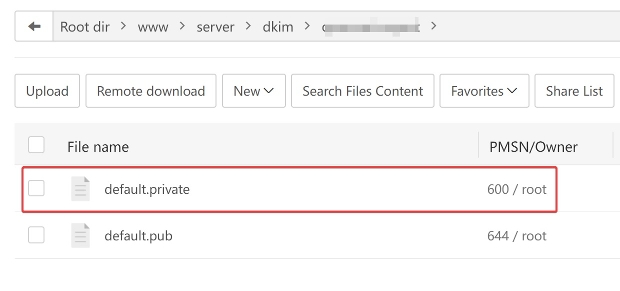

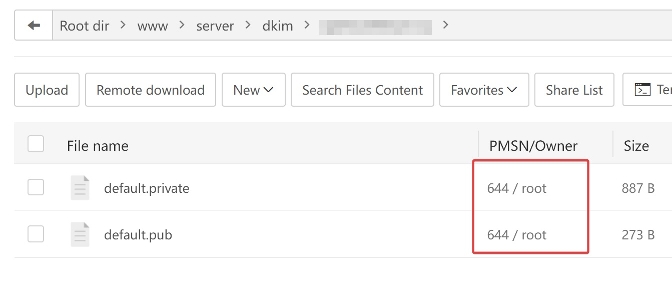

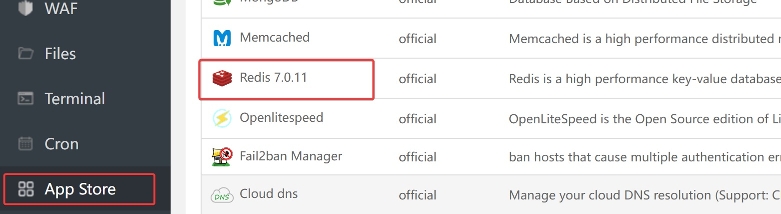

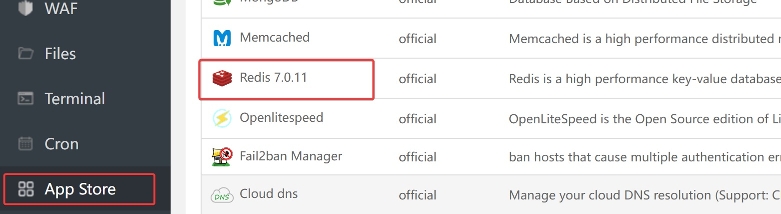

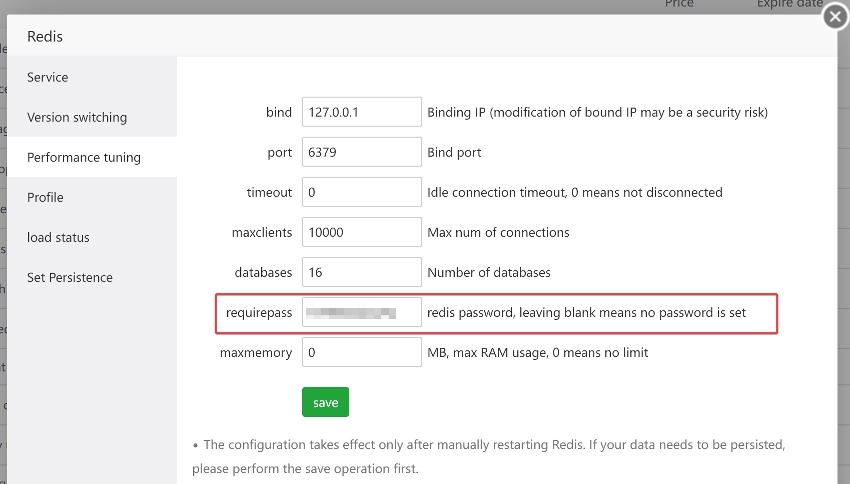

Необходимо установить для начала СУБД Redis. Она необходима для работы Rspamd - системы фильтрации спама. Кроме того Rspamd используется для подписи DKIM исходящих писем.

Сам Postfix работает с sqlite при установке средствами aaPanel. Т.е. никаких серверов БД для самого Postfix в таком случае не требуется, т.к. по-сути sqlite использует обычные файлы. (Но Postfix может работать, например, с MySQL/MariaDB, но этот вариант мы не рассматриваем).

Итак, установите Redis через app/Software Store панели управления aaPanel. Задайте пароль для Redis. На этом установка Redis для работы почтовых серверов закончена.

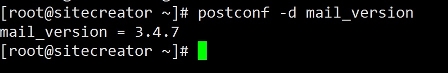

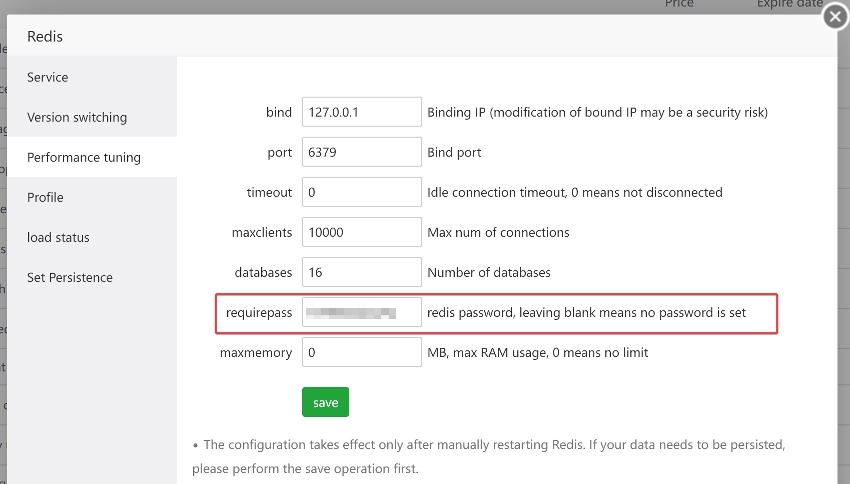

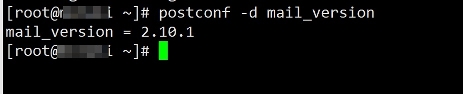

В Centos 7 обычно уже установлен Postfix. Можно проверить его версию (если установлено) :

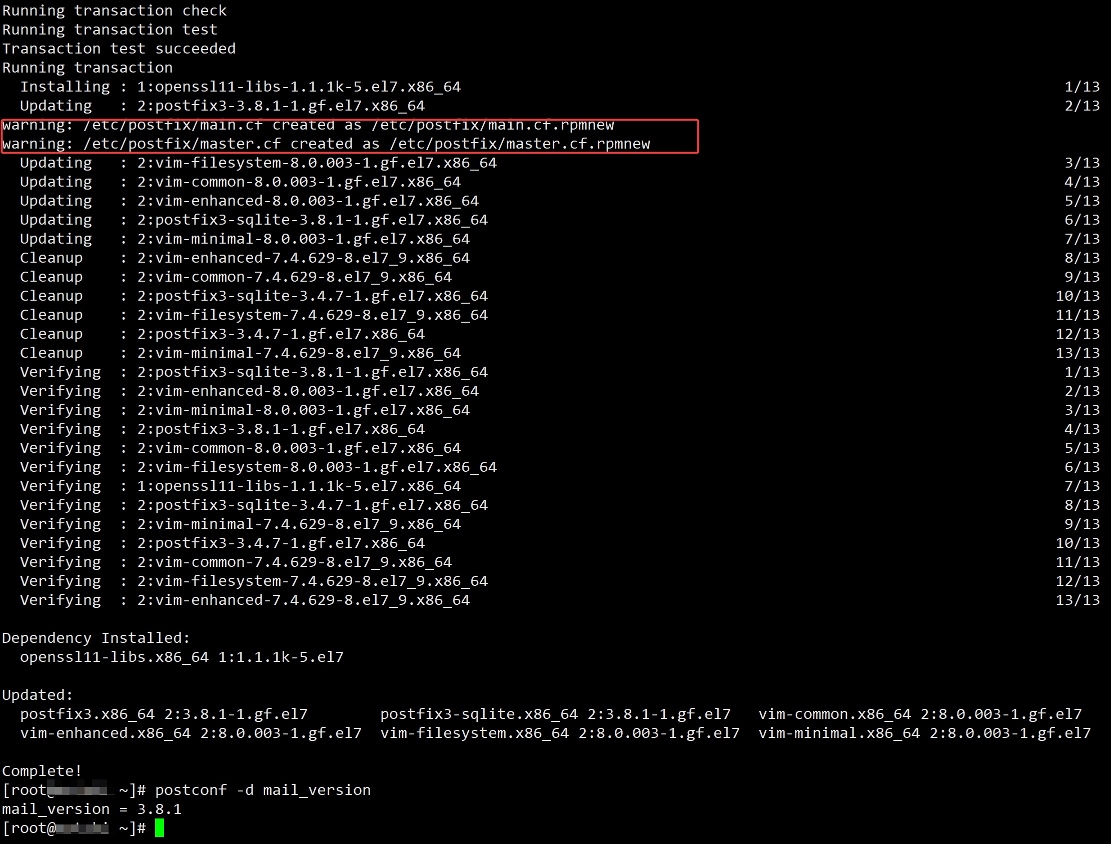

результат:

Версия Postfix довольно старая (2.10.1). aaPanel позволит установить из своего репозитория (для Centos 7) более свежую версию Postfix - это 3.4.7 на текущий момент.

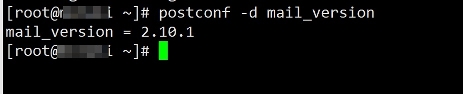

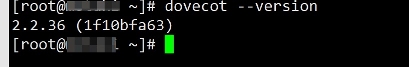

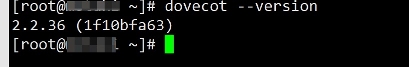

Также можете узнать установленную (если установлено) версию Dovecot

Если dovecot не установлен, то получите сообщение:

В aaPanel перейдите в App Store, найдите Mail Server.

Делайте запуск (Install) установки Mail Server. В данном случае "Mail Server" не является каким-то почтовым сервером в прямом смысле слова. Это лишь оболочка для установки и управления:

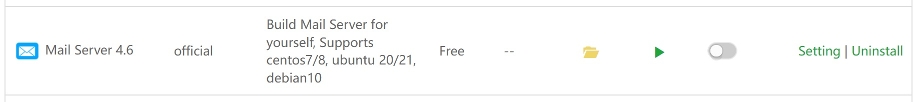

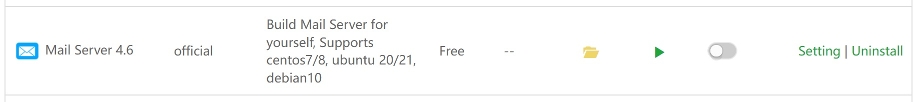

После того, как в App Store обозначится Mail Server как уже установленный (можно определить по появлению ссылки для настройки "Setting"), нужно нажать на Setting для окончания установки.

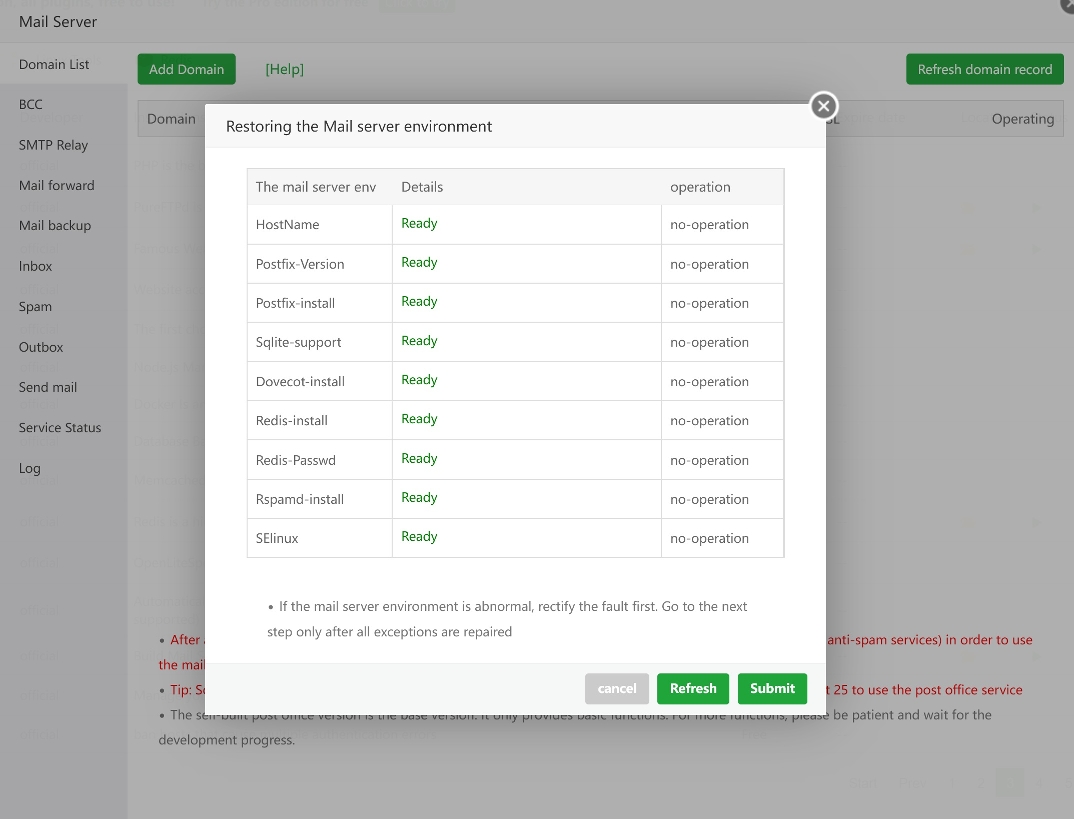

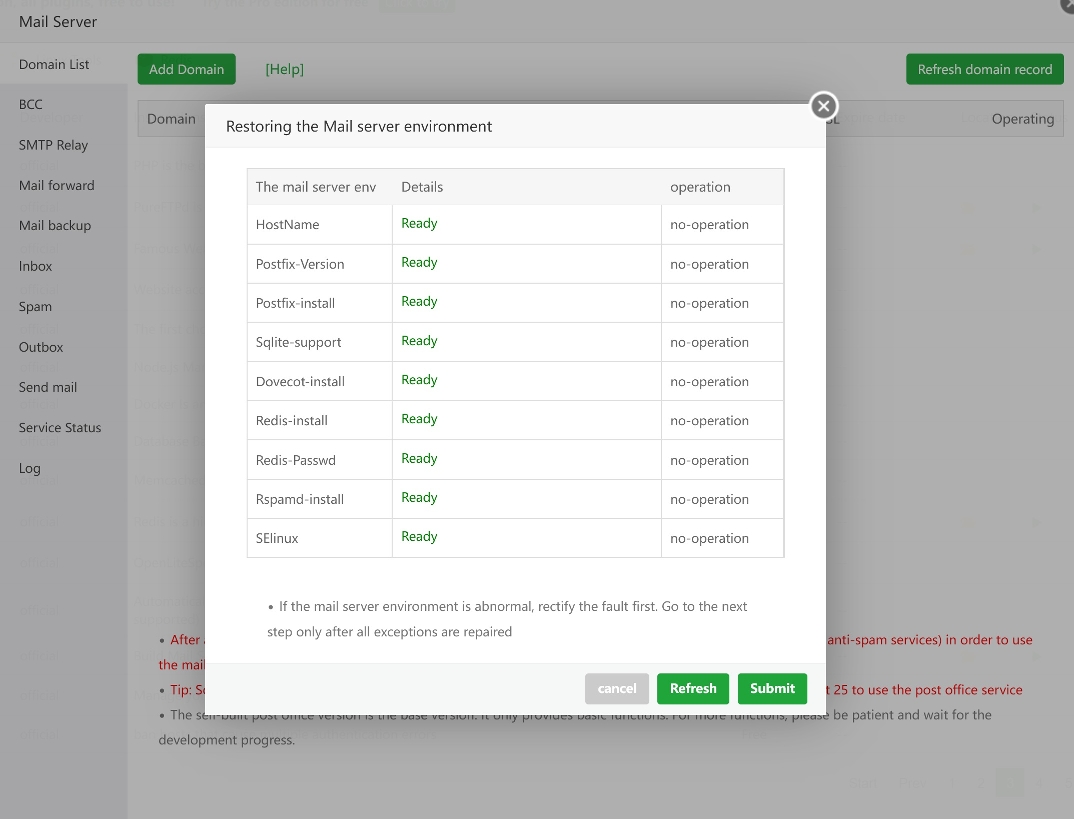

Вы увидите список компонентов, для которых в графе "Details" должно быть указано состояние "Ready" (т.е. "готов" зеленым цветом). Если какой-то компонент не готов, то будет предложено устранить проблему. Если все отмечено зеленым "Ready", то осталось нажать "Submit" для завершения установки.

Собственно саму установку программного обеспечения можно считать законченной на этом. Необходимый минимум установлен. Далее необходимо делать настройку.

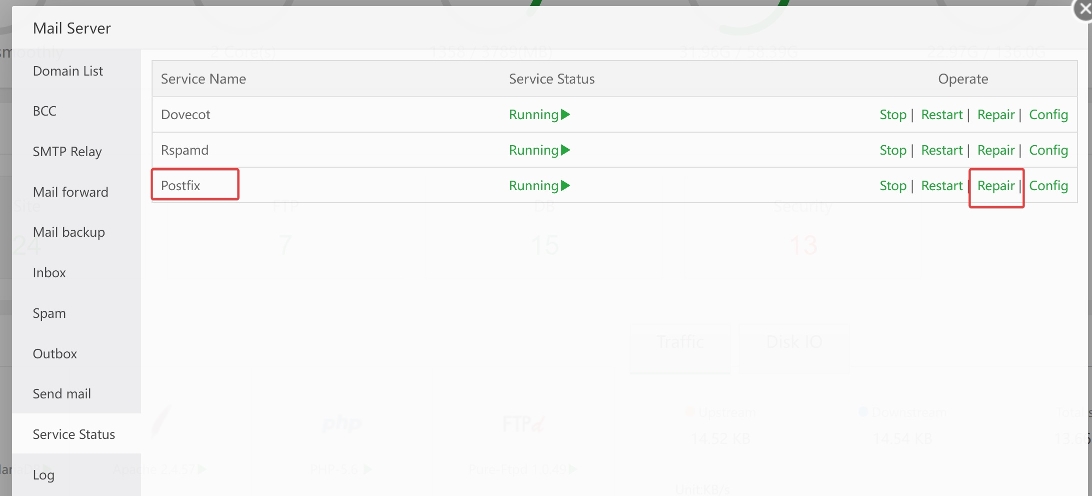

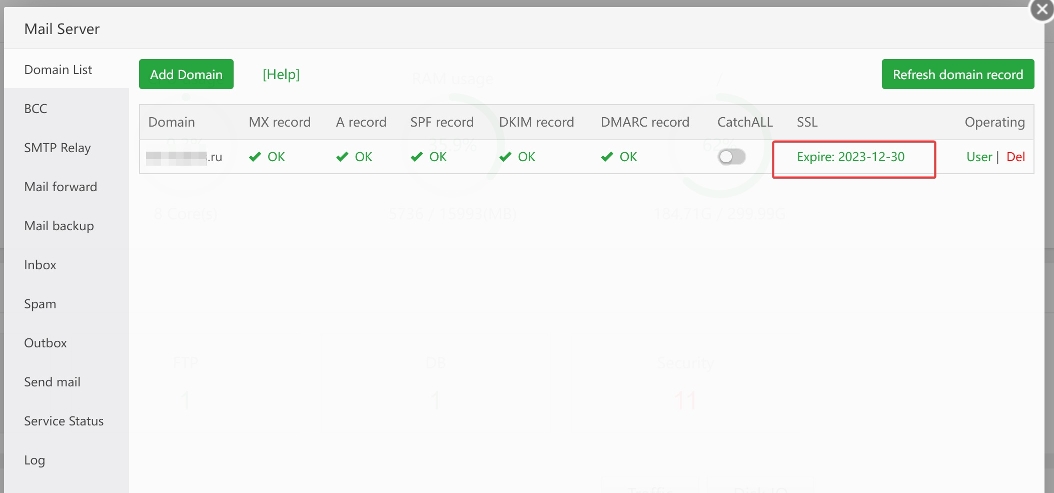

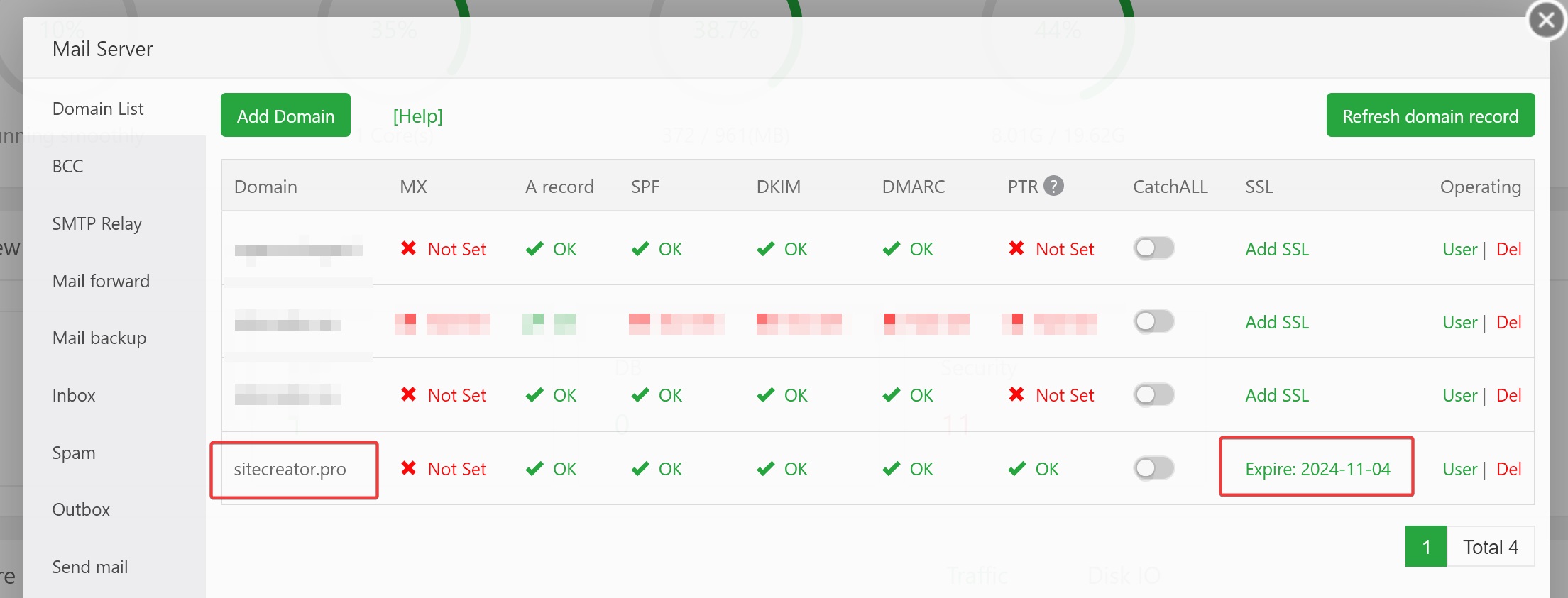

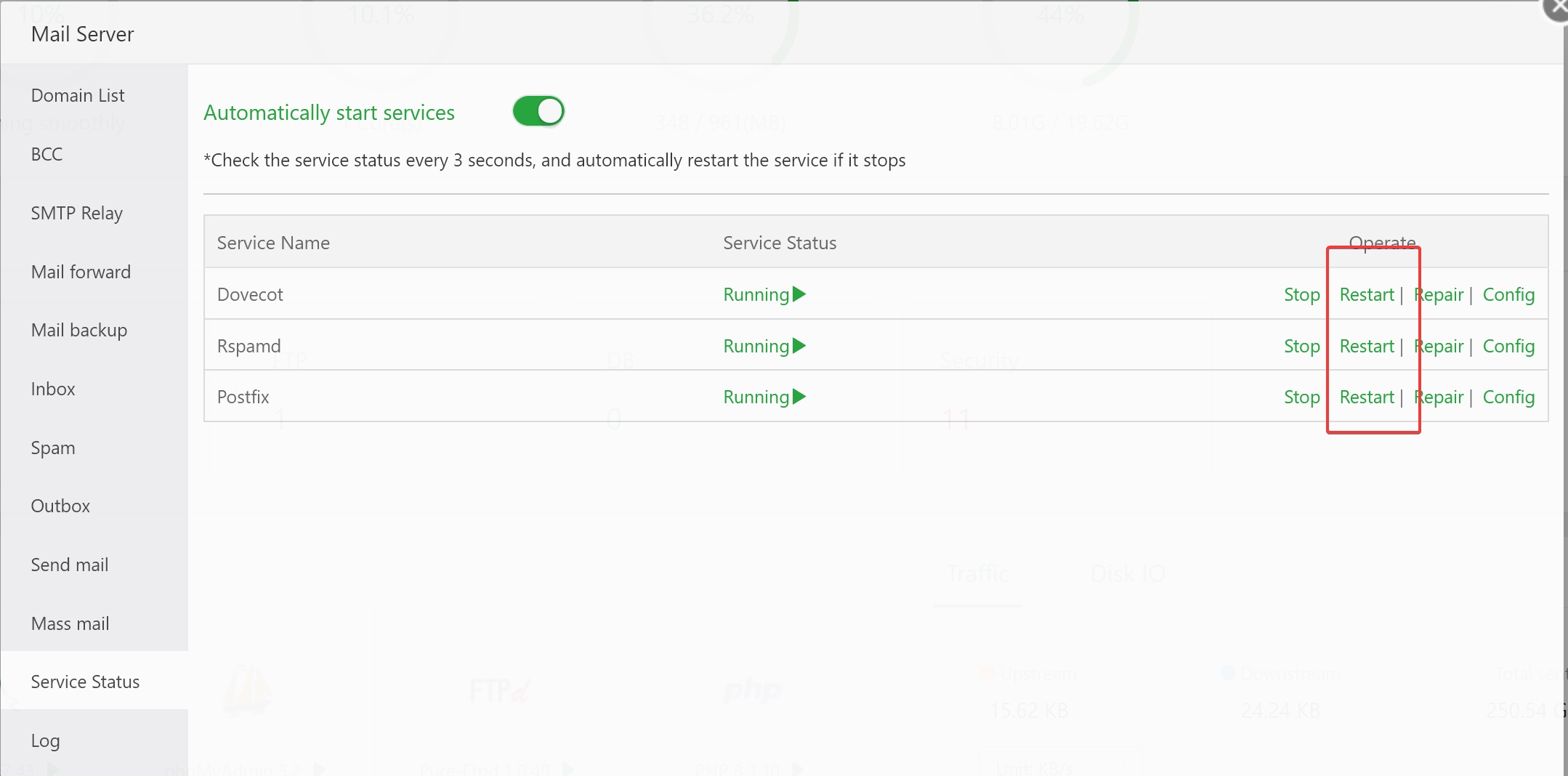

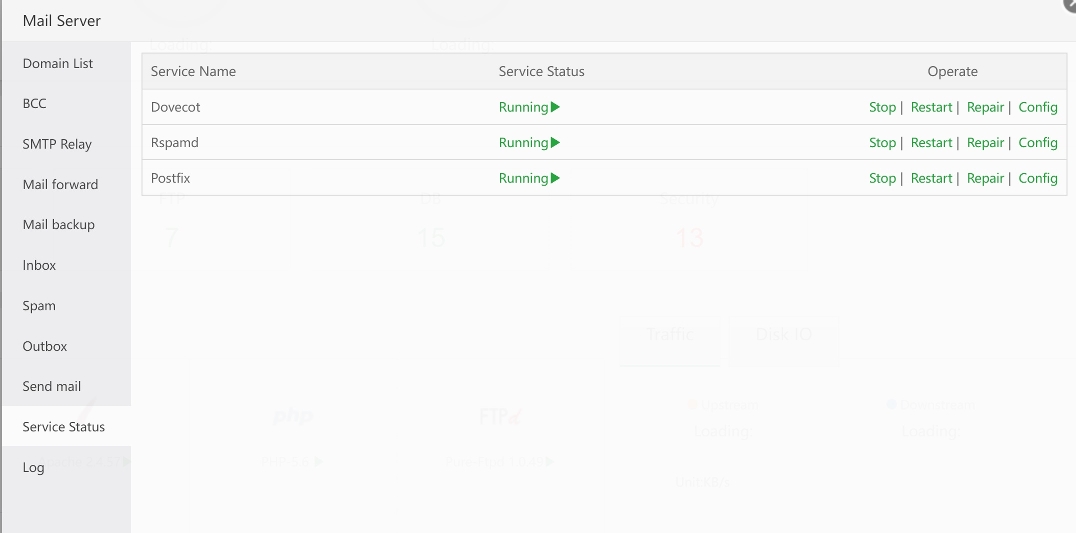

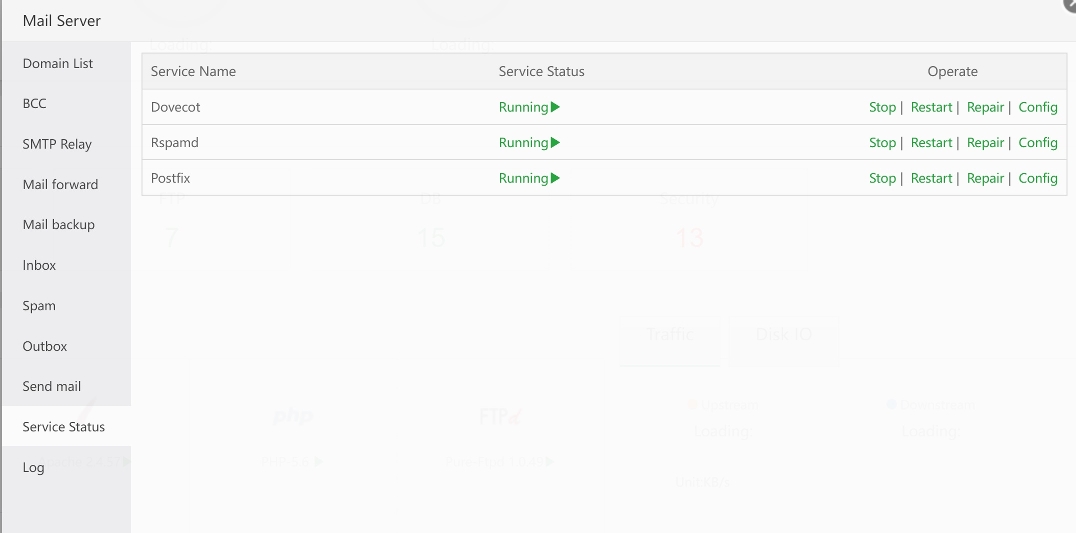

Состояние почтовых сервисов (а это три вы можете посмотреть на вкладке "Service Status". Должно быть состояние "Running", это означает, что все установлено нормально.

вы можете посмотреть на вкладке "Service Status". Должно быть состояние "Running", это означает, что все установлено нормально.

При необходимости можно осуществить переустановку - "Repair" или перезапуск службы - "Restart".

После переустановки Postfix созданные ранее ящики сохраняются, но любые подобные действия нужно делать аккуратно, т.к. некоторые настройки могут измениться, хотя по идее установки возвращаются к состоянию "по-умолчанию", но в любом случае настройки требуют контроля.

Стоит заметить, что в aaPanel работа с почтой представлена на довольно примитивном уровне, для одного домена и одного или двух-трех почтовых ящиков в принципе годится, функционала будет достаточно или почти достаточно.

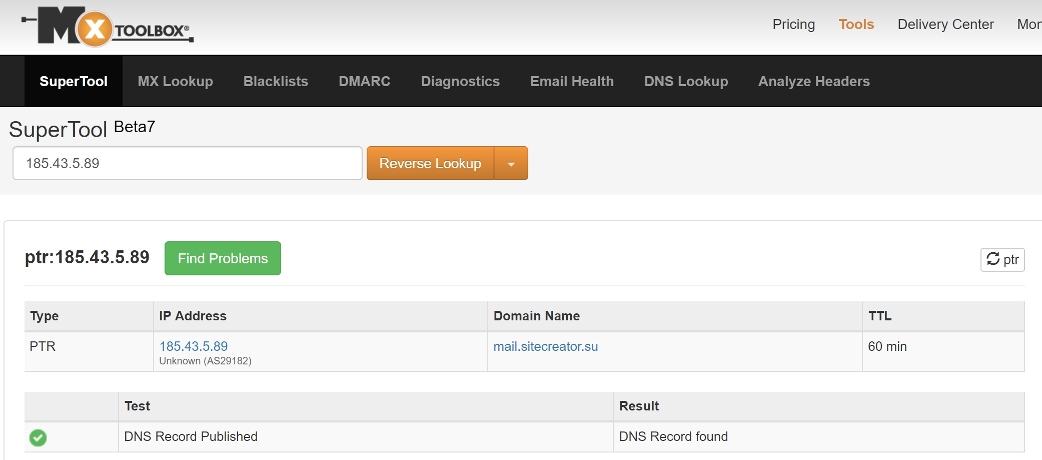

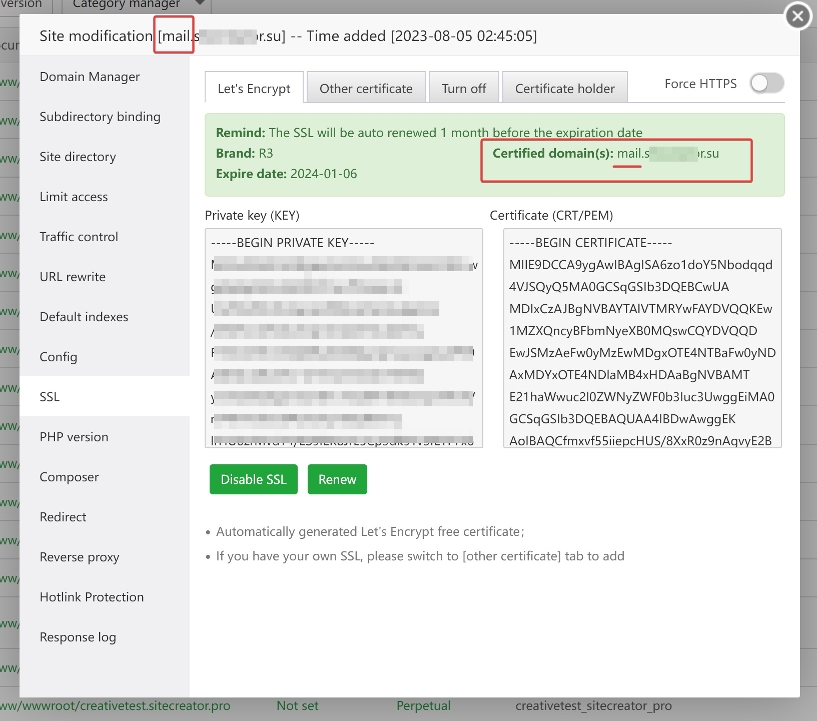

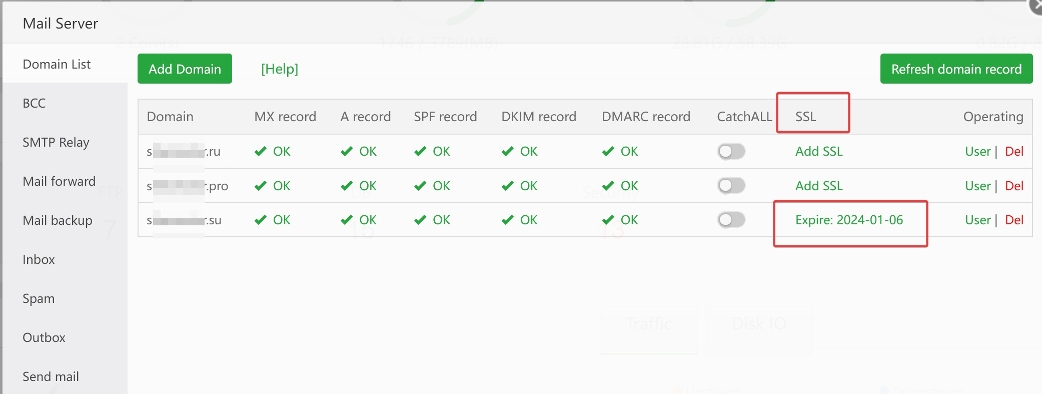

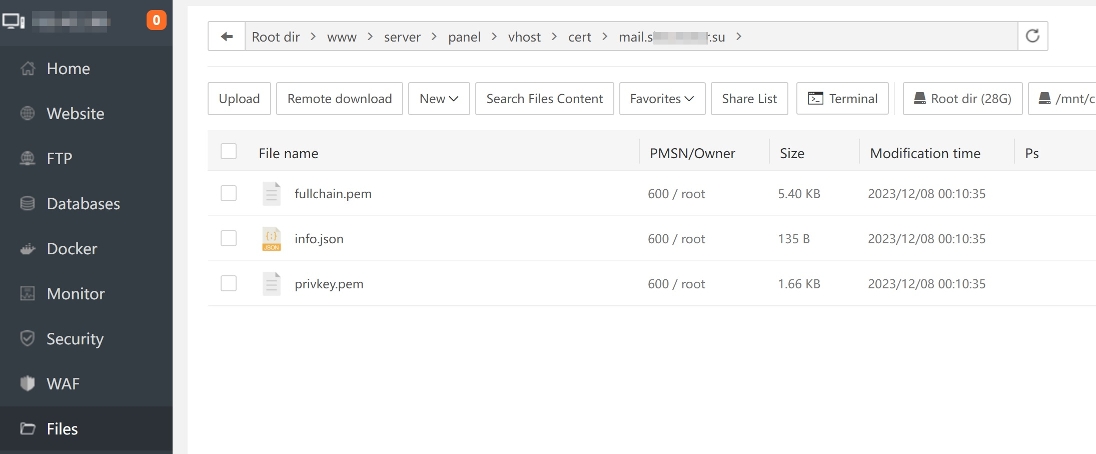

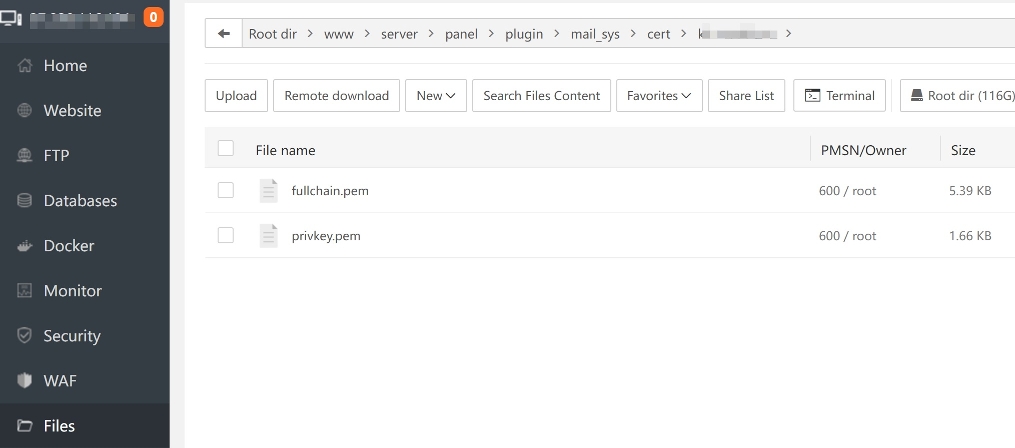

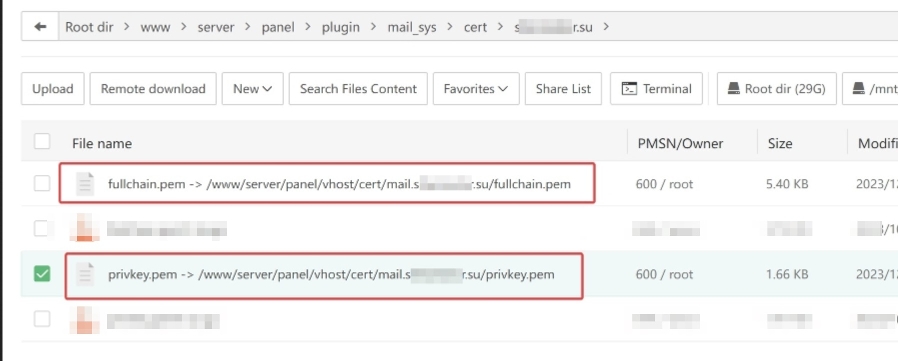

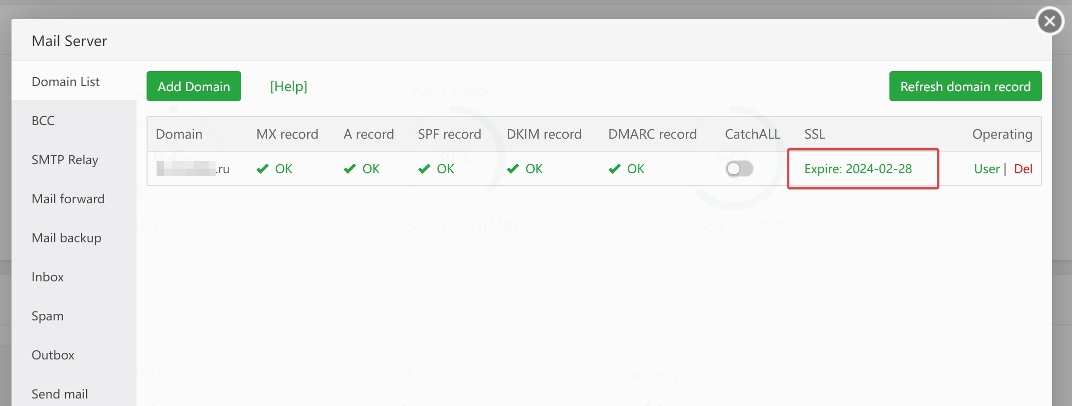

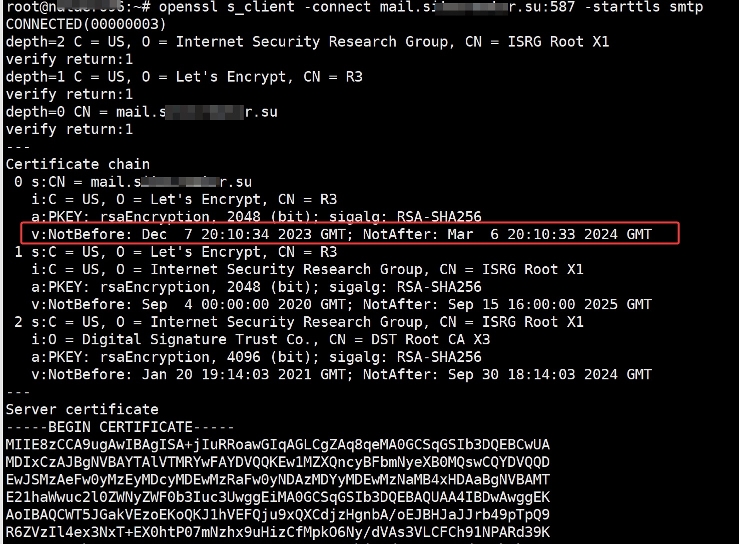

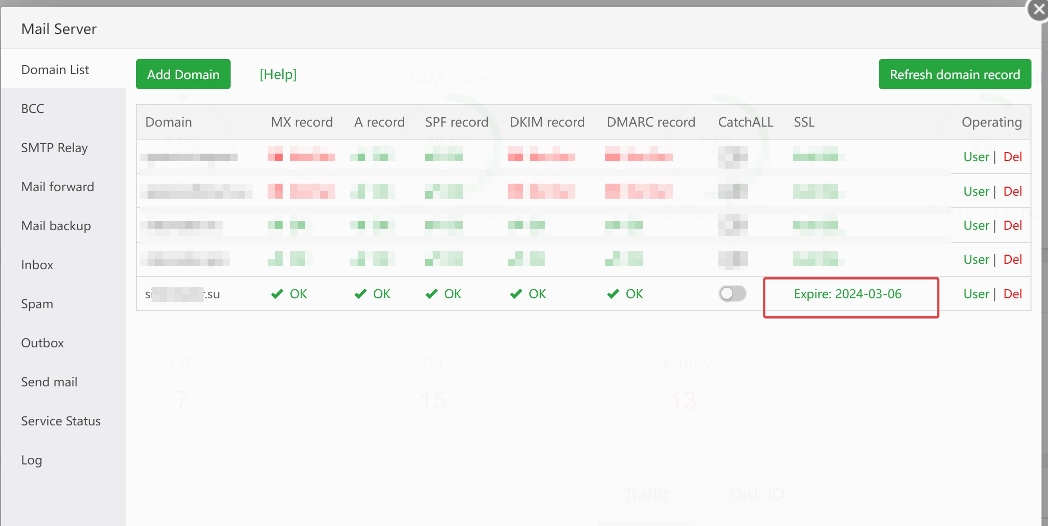

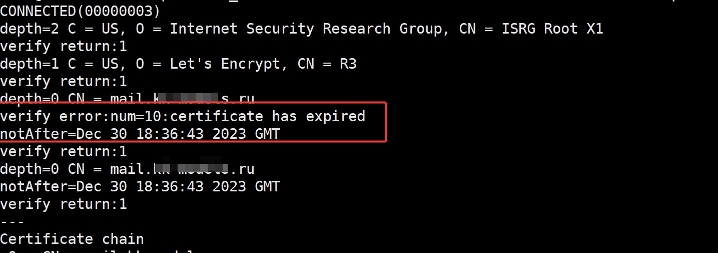

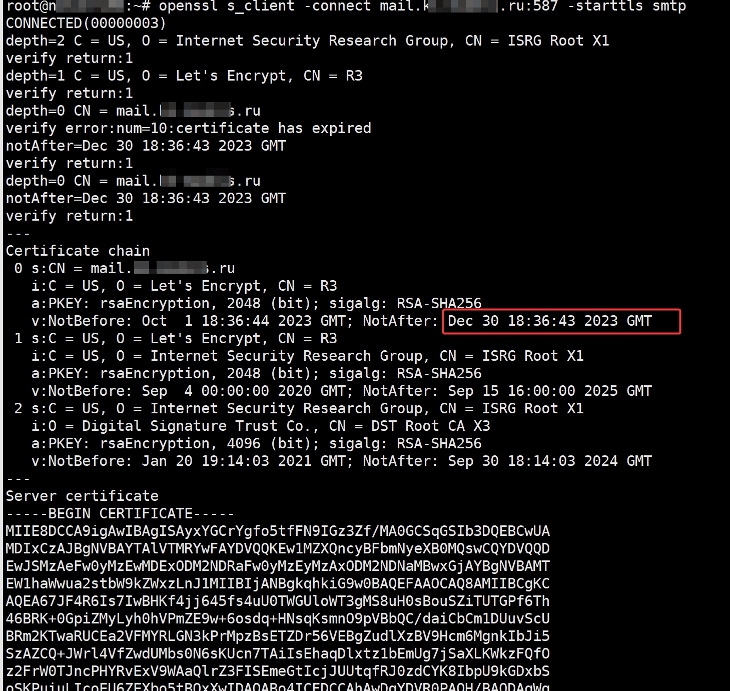

Почти - это потому, что даже для единственного ящика не предусмотрено использование SSL сертификата с авто-продлением (надо не забывать его перевыпускать или копировать сертификат для аналогичного сайта/домена регулярно самостоятельно).

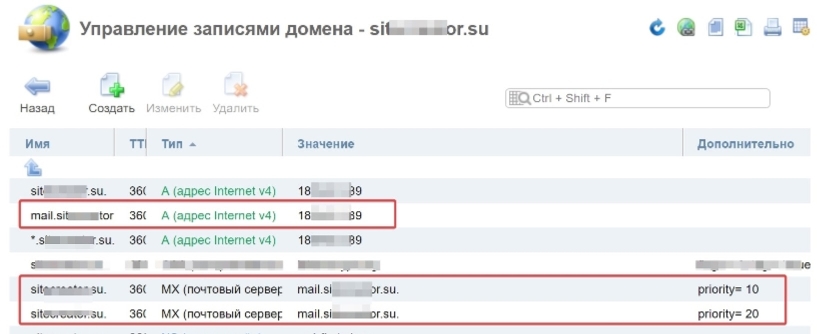

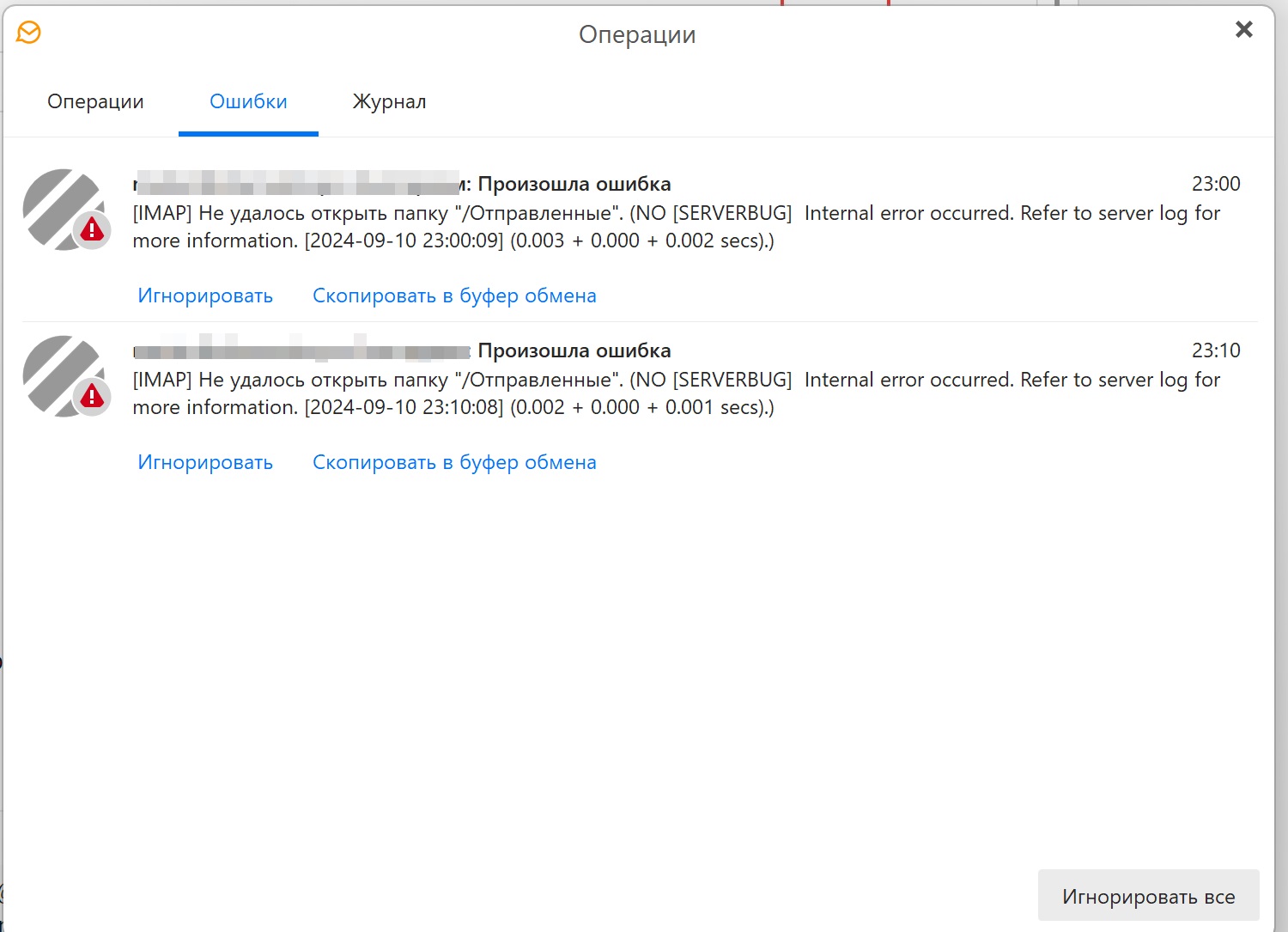

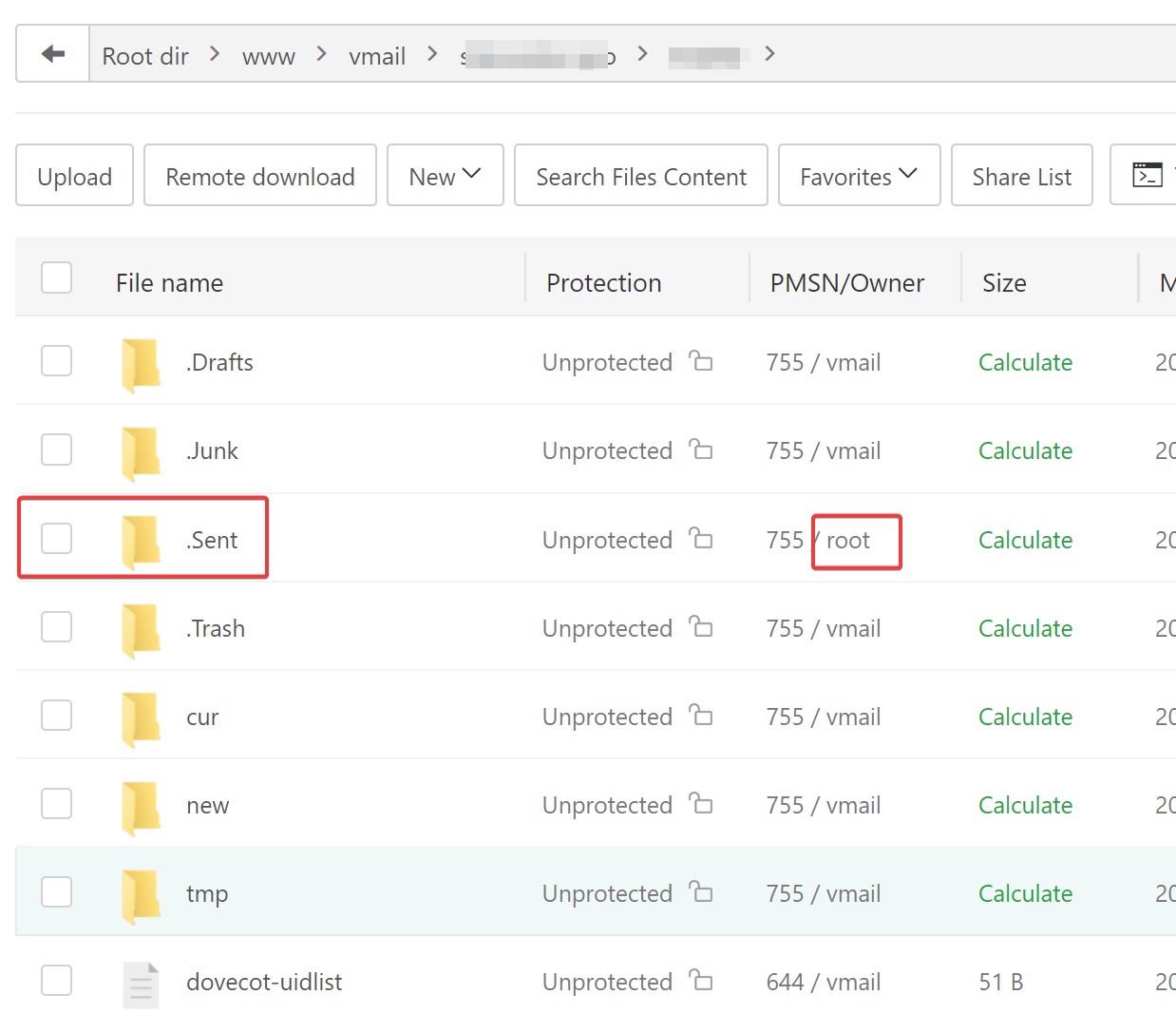

Если доменов много и много почтовых ящиков (@e-mail), то пользоваться встроенными (в панель управления сервера aaPanel ) средствами управления почтой (точнее, почтовыми серверами Postfix - для отправки, Dovecot - для приема почты) может быть неудобно и проблематично. Управление ящиками не работает идеально, есть принципиальные ошибки, которые не позволяют делать максимально гибкие и необходимые настройки. Позже я рассмотрю альтернативный вариант создания и управления почтовыми ящиками вместо средств панели aaPanel. В случае нестандартных настроек почты (с точки зрения aaPanel как оболочки, а не самих почтовых серверов) возможны баги в aaPanel, даже если вы задаете верные настройки, но они неведомы aaPanel, тогда настроить можно через альтернативные средства управления почтой.

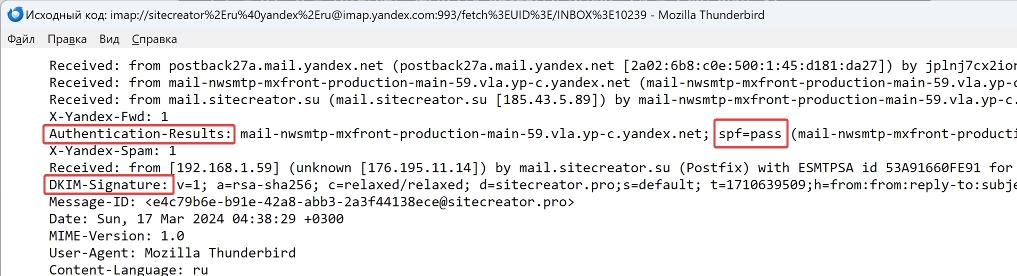

Если подытожить коротко, то aaPanel предполагает только простые варианты настройки почтовых ящиков, хоть и в этом случае в плане безопасности будет все в порядке. Если у вас один домен и один ящик, то средств панели aaPanel для почты будет достаточно.

Если доменов много и много почтовых ящиков (@e-mail), то пользоваться встроенными (в панель управления сервера aaPanel ) средствами управления почтой (точнее, почтовыми серверами Postfix - для отправки, Dovecot - для приема почты) может быть неудобно и проблематично. Управление ящиками не работает идеально, есть принципиальные ошибки, которые не позволяют делать максимально гибкие и необходимые настройки. Позже я рассмотрю альтернативный вариант создания и управления почтовыми ящиками вместо средств панели aaPanel. В случае нестандартных настроек почты (с точки зрения aaPanel как оболочки, а не самих почтовых серверов) возможны баги в aaPanel, даже если вы задаете верные настройки, но они неведомы aaPanel, тогда настроить можно через альтернативные средства управления почтой.

Если подытожить коротко, то aaPanel предполагает только простые варианты настройки почтовых ящиков, хоть и в этом случае в плане безопасности будет все в порядке. Если у вас один домен и один ящик, то средств панели aaPanel для почты будет достаточно.

"Почтовый сервер" в aaPanel состоит из 3-х сервисов/серверов:

- Postfix (отправка почты)

- Dovecot (прием почты)

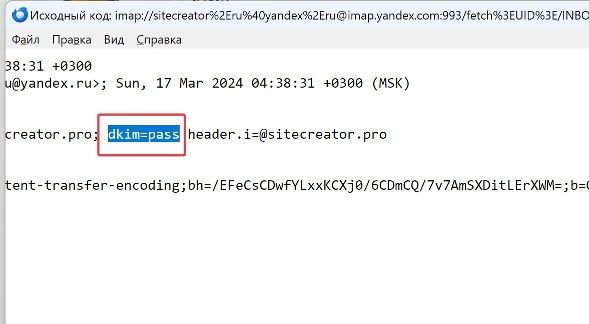

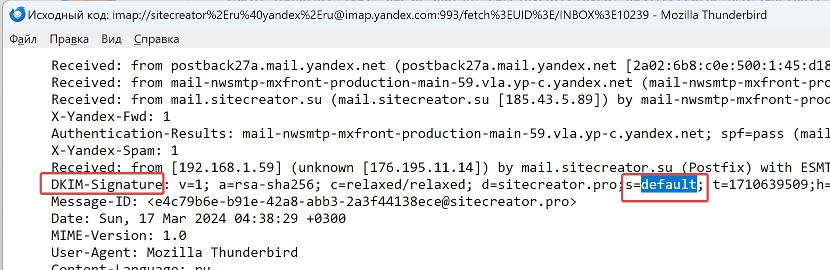

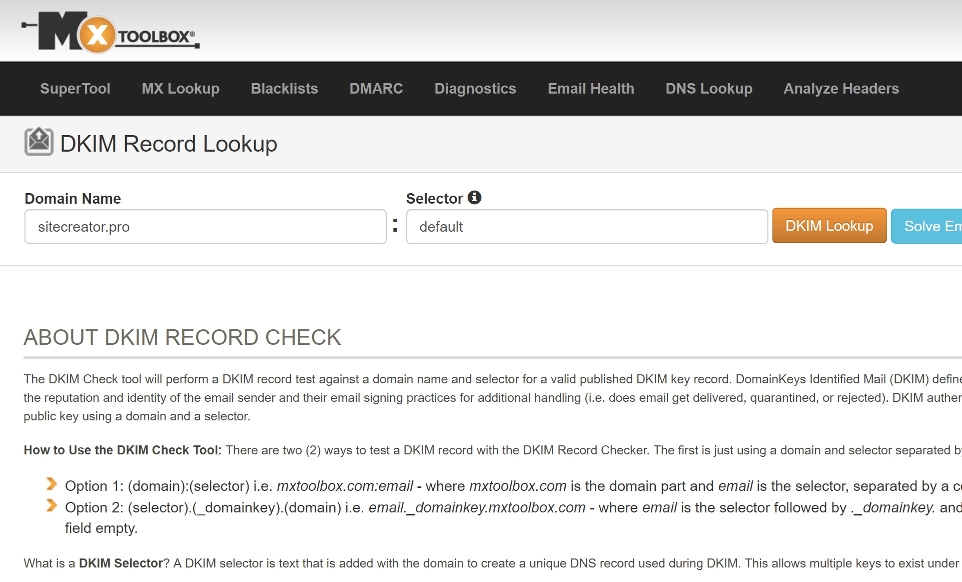

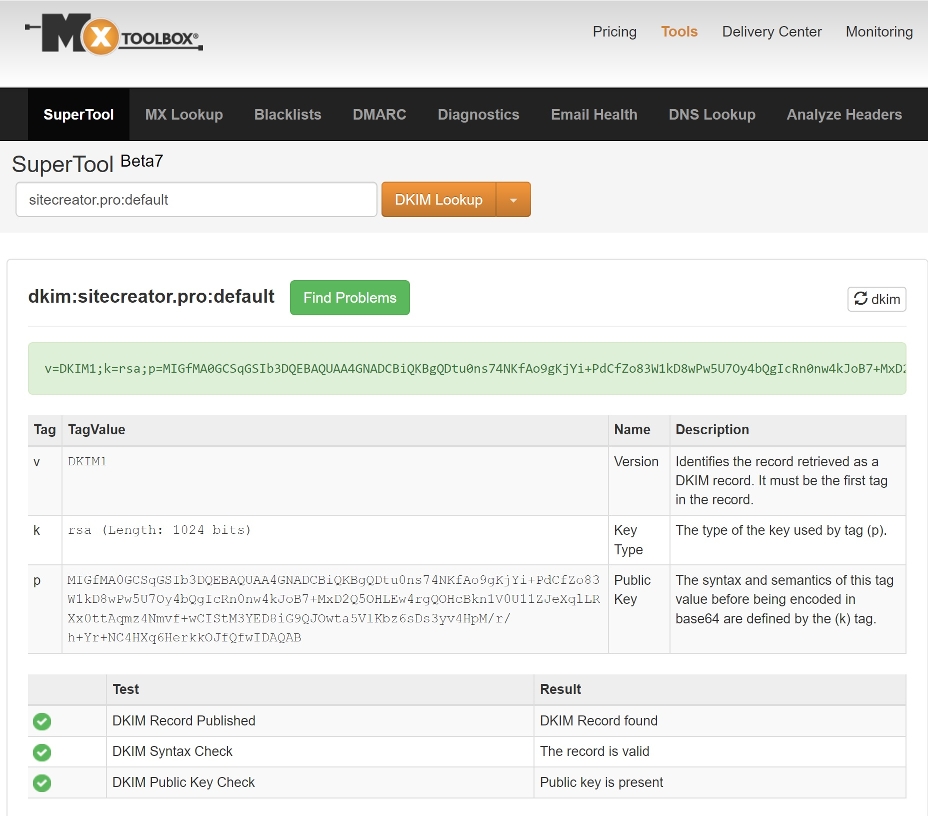

- Rspamd (фильтрация спама и подписание писем DKIM подписью)

Необходимо установить для начала СУБД Redis. Она необходима для работы Rspamd - системы фильтрации спама. Кроме того Rspamd используется для подписи DKIM исходящих писем.

Сам Postfix работает с sqlite при установке средствами aaPanel. Т.е. никаких серверов БД для самого Postfix в таком случае не требуется, т.к. по-сути sqlite использует обычные файлы. (Но Postfix может работать, например, с MySQL/MariaDB, но этот вариант мы не рассматриваем).

Итак, установите Redis через app/Software Store панели управления aaPanel. Задайте пароль для Redis. На этом установка Redis для работы почтовых серверов закончена.

В Centos 7 обычно уже установлен Postfix. Можно проверить его версию (если установлено) :

Код:

postconf -d mail_version

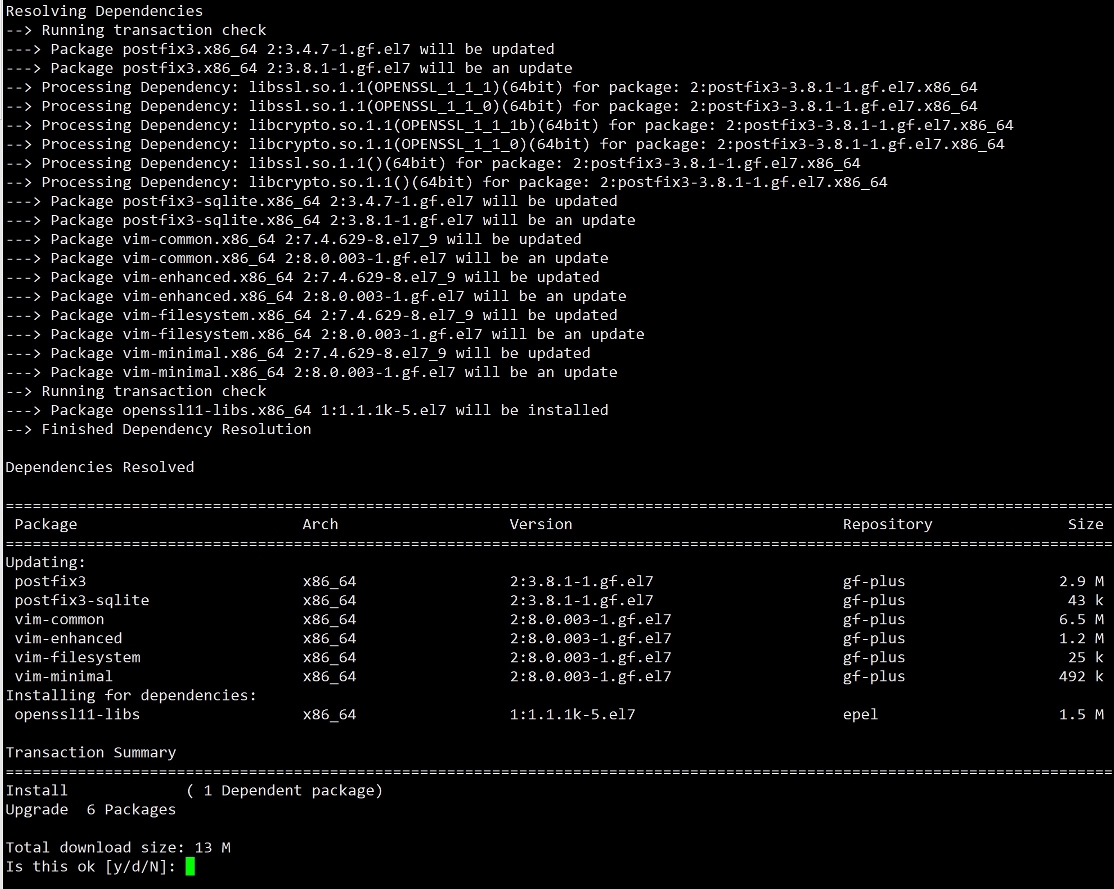

Версия Postfix довольно старая (2.10.1). aaPanel позволит установить из своего репозитория (для Centos 7) более свежую версию Postfix - это 3.4.7 на текущий момент.

Также можете узнать установленную (если установлено) версию Dovecot

Код:

dovecot --version

Если dovecot не установлен, то получите сообщение:

Код:

-bash: dovecot: command not foundВ aaPanel перейдите в App Store, найдите Mail Server.

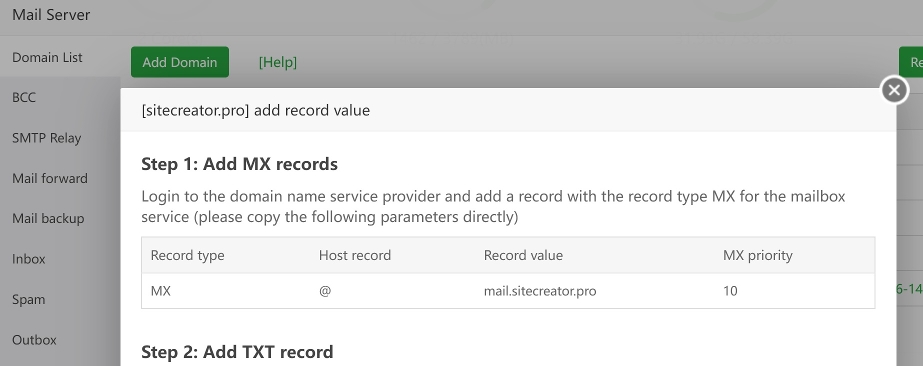

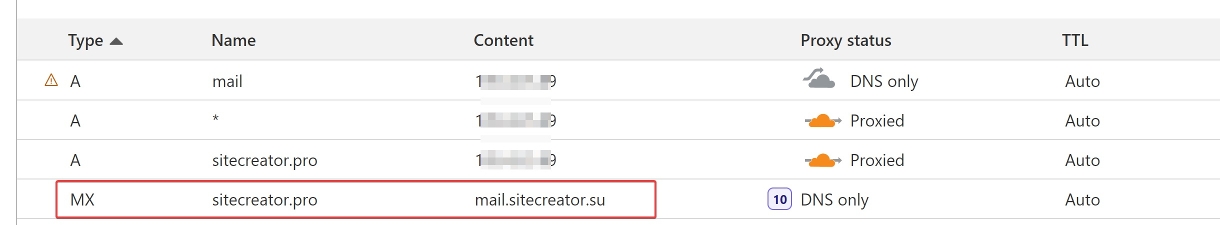

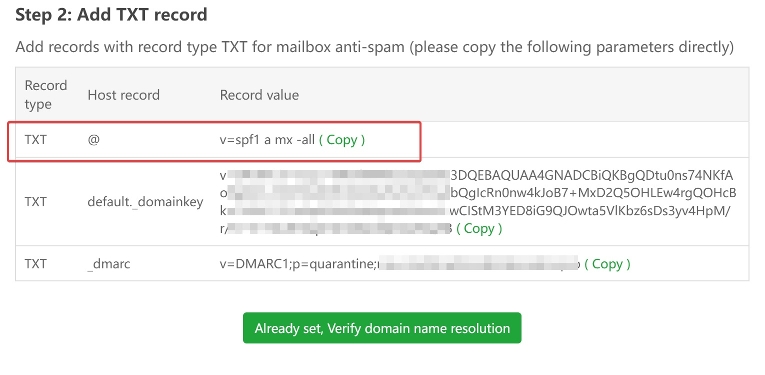

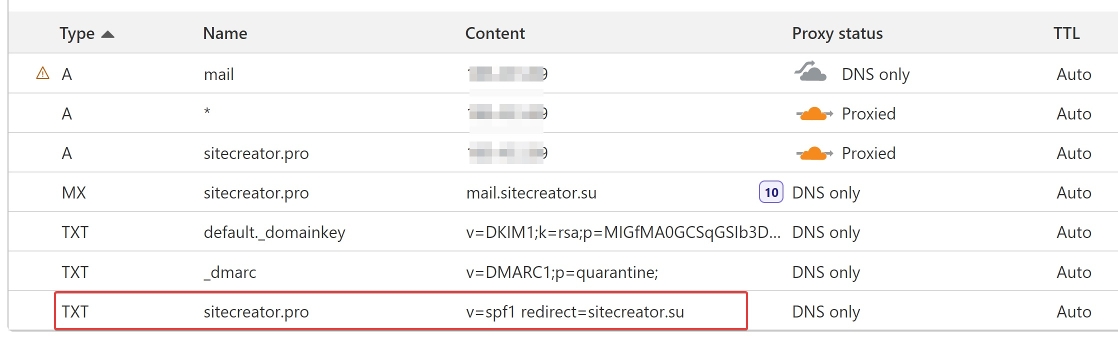

Делайте запуск (Install) установки Mail Server. В данном случае "Mail Server" не является каким-то почтовым сервером в прямом смысле слова. Это лишь оболочка для установки и управления:

- Postfix

- Dovecot

- Rspamd

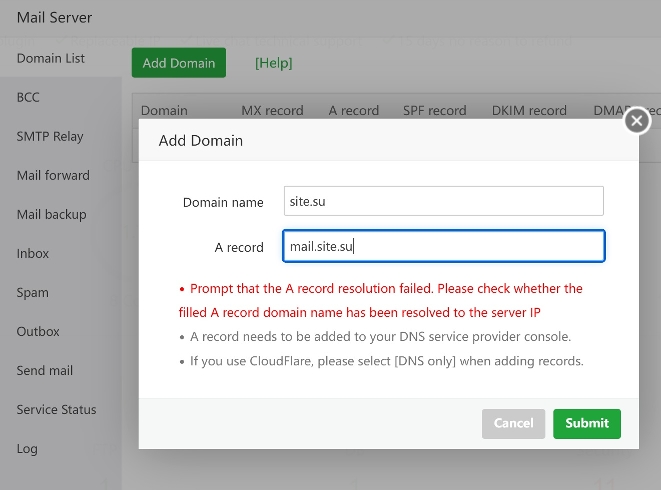

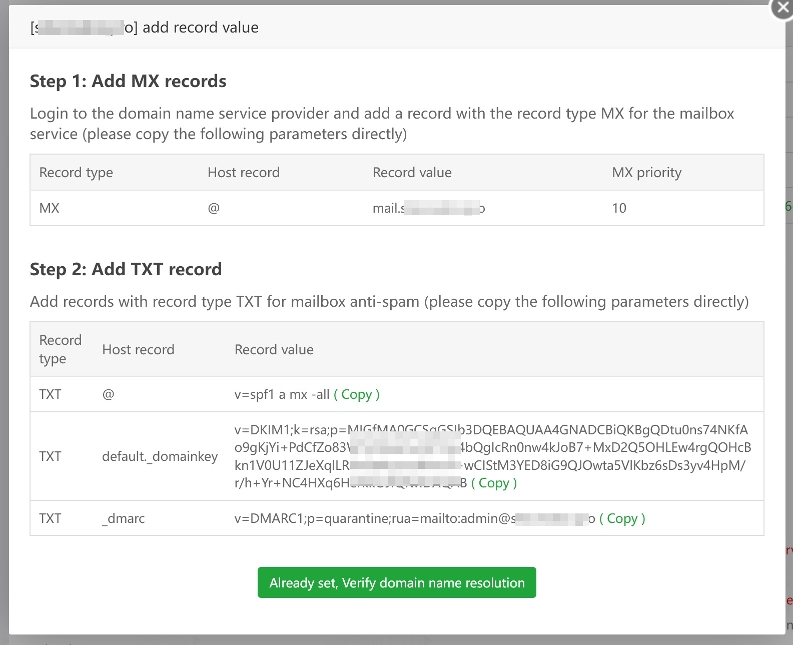

После того, как в App Store обозначится Mail Server как уже установленный (можно определить по появлению ссылки для настройки "Setting"), нужно нажать на Setting для окончания установки.

Вы увидите список компонентов, для которых в графе "Details" должно быть указано состояние "Ready" (т.е. "готов" зеленым цветом). Если какой-то компонент не готов, то будет предложено устранить проблему. Если все отмечено зеленым "Ready", то осталось нажать "Submit" для завершения установки.

Собственно саму установку программного обеспечения можно считать законченной на этом. Необходимый минимум установлен. Далее необходимо делать настройку.

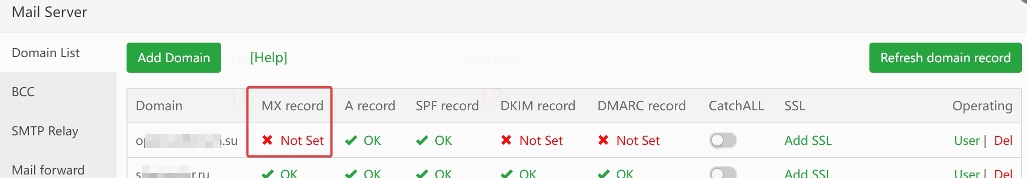

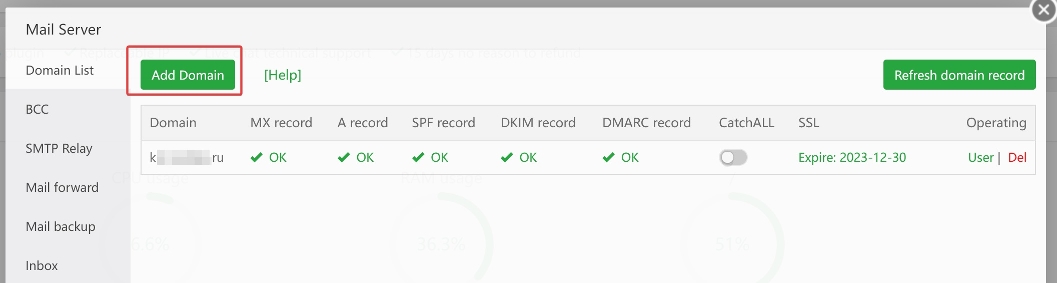

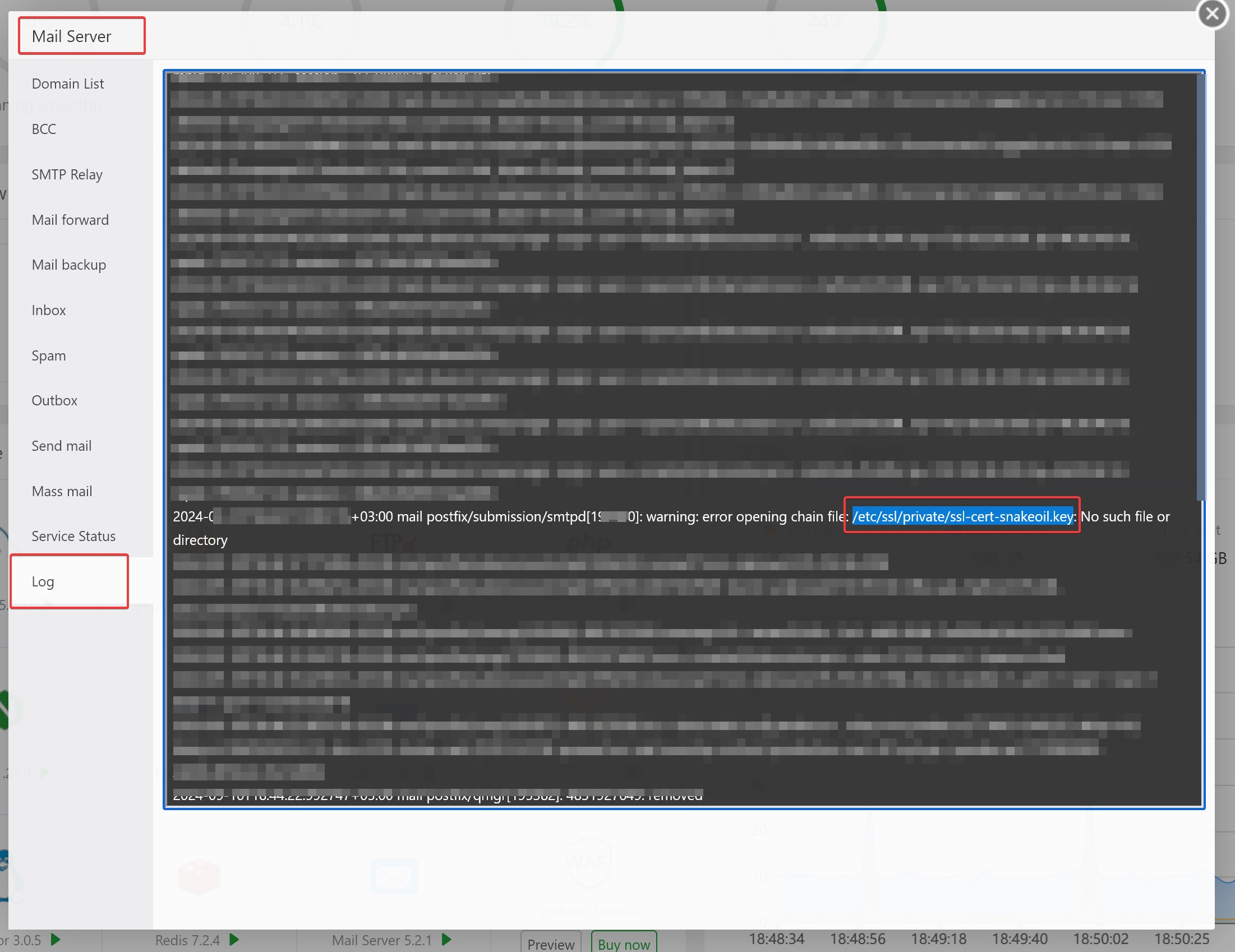

Состояние почтовых сервисов (а это три

При необходимости можно осуществить переустановку - "Repair" или перезапуск службы - "Restart".

После переустановки Postfix созданные ранее ящики сохраняются, но любые подобные действия нужно делать аккуратно, т.к. некоторые настройки могут измениться, хотя по идее установки возвращаются к состоянию "по-умолчанию", но в любом случае настройки требуют контроля.

Последнее редактирование: